Nachdem die Einstellungen zum Fernveröffentlichen bzw. die Aktivierung/Deaktivierung der XML-RPC-Schnittstelle in der kommenden WordPress-Version 3.5 nicht mehr im Backend (Einstellungen/Schreiben) zu finden sein werden, berichtet Dominik über weitere “Kürzungen”:

Mediathek-Einstellungen

Im Bereich der Einstellungen für die Mediathek fehlen ab der kommenden Version die Einstellungen für das automatische Einbetten (oEmbed). Diese Funktion wird in Zukunft automatisch aktiviert sein.

Außerdem kann man hier nicht mehr einen eigenen Uploads-Ordner angeben oder einen Pfad zu seinen Bildern. Gerade Anfänger haben hier wohl Probleme bekommen, so dass man sich entschieden hat diese Option in Zukunft nicht mehr anzubieten.

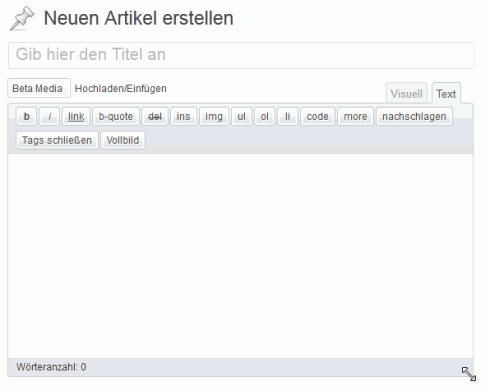

Schreib-Einstellungen

Bis jetzt war es möglich die Größe der Textbox selbst festzulegen. In Zukunft wird die Größe, die man durch den Zieher im Editorfenster wählt, in einem Cookie gespeichert — sehr praktisch wie ich finde.

Privatsphäre-Einstellungen

Der Menüpunkt “Einstellungen/Privatsphäre” ist verschwunden. Die Einstellung, ob die Website von Suchmaschinen indexiert wird, befindet sich nun bei den Lese-Einstellungen.

Wir arbeiten seit 20 Jahren mit WordPress und bieten diverse Dienstleistungen rund um das System an. Kontaktiere uns für weitere Informationen oder für ein Angebot.

[…] Vladimir auf perun.net berichtet, wird zum Beispiel die „Privatsphäre“ vollständig aus der Navigation der Einstellung […]

Hey, Danke für die Infos. Schön wäre, wenn WordPress auch die zahlreichen Sicherheitsprobleme langsam löst 🙁

@Maike,

die da wären?

@Maike

Ganz ehrlich, bei der richtigen Serverkonfiguration, und der Ausblendung deiner WordPress-Version, sprich des Meta Generator Tags – ist WordPress schon sehr sicher, verglichen mit anderen CMS oder handgeschriebenem Code.

Das Erweiterungen wie Timthumb erst gar nicht in Template genutzt werden, bzw. WordPress erkennt, was potentielle Gefahrenquellen sind.

Hmm, was ist denn, wenn man bislang einen eigenen Uploads-Ordner nutzt?

@Benni,

dann bleibt die Einstellung wohl erhalten.

Einige Kürzungen finde ich ganz sinnvoll. zB: Privatsphäre-Einstellungen: Hat für mich noch nie Sinn gemacht, da daso nur eine Option zu finden war. Blöd ist das mit dem Upload-Pfad natürlich.

@Maike:

Bitte mal aufzählen, was du meinst.

WordPress ist seit Jahren ein sehr sicheres System – vorausgesetzt, man beachtet beim Installieren und danach einige wichtige Tipps, die man an vielen Stellen bei WordPress.org bzw. der Community findet.

Meist kommen Sicherheitsprobleme durch Drittanbieter-Plugins bzw. -Themes zustande, die gedankenlos “gegoogelt” und dann draufgebügelt werden…

Zum Thema “TimThumb”:

Leider ist da viel Legendenbildung im Umlauf, teilweise auch bewußt “böswillig”. Das aktuelle TimThumb-Script 2.x hat mit der gehackten Version von letztes Jahr so gar nichts mehr zu tun. Das Script ist komplett überarbeitet worden, hat mittlerweile einen Co-Author und nicht nur beim Thema Sicherheit massiv verbessert worden. Leider wird das bei vielen Seiten im Web geflissentlich unterschlagen. Dort wird nur kommuniziert “TimThumb = Böse”, was so verkürzt totaler Quatsch ist!

Die WordPress-Herausgeber/ -Entwickler fördern aber diesen Mythos, da sie bei vielen Gelegenheiten TimThumb schlecht machen, nur um die Bildfunktionalitäten von WordPress hervorzuheben. Die Bilderfunktionen von WordPress sind grundsätzlich sehr gut, meine Meinung, aber viele (Theme-) Entwickler stören sich (nachvollziehbarer Weise) extrem an den vielen Vorschaubildern, die immer angelegt werden. Das wird noch gefördert durch den Einsatz der Funktion add_image_size(); in Plugins und Themes sowie durch das (hervorragende!) Plugin “Regenerate Thumbnails”. TimThumb arbeitet hier “live”, d.h. erzeugt die neuen Bildgrößen on-the-fly.

In diesen Glaubensstreit kam die Sicherheitslücke des alten TimThumb natürlich der Gegenseite gerade recht. Man sollte bei solchen Diskussionen und vor allem Blogbeiträgen etc. immer genau hinschauen und nicht ständig irgendwas nachplappern, was dadurch nicht richtiger wird!

[…] WordPress 3.5: Weniger Einstellungen im Backend möglich […]